Utilisation à distance de MacOs avec le serveur MCP

Le serveur Remote MacOs Use MCP permet aux agents IA d'automatiser, contrôler et gérer en toute sécurité des systèmes macOS distants sans logiciel supplémentair...

Le MCP distant permet aux agents IA d’accéder en toute sécurité à des outils et sources de données externes via des interfaces standardisées hébergées sur des serveurs distants, étendant les capacités de l’IA au-delà des fonctions intégrées.

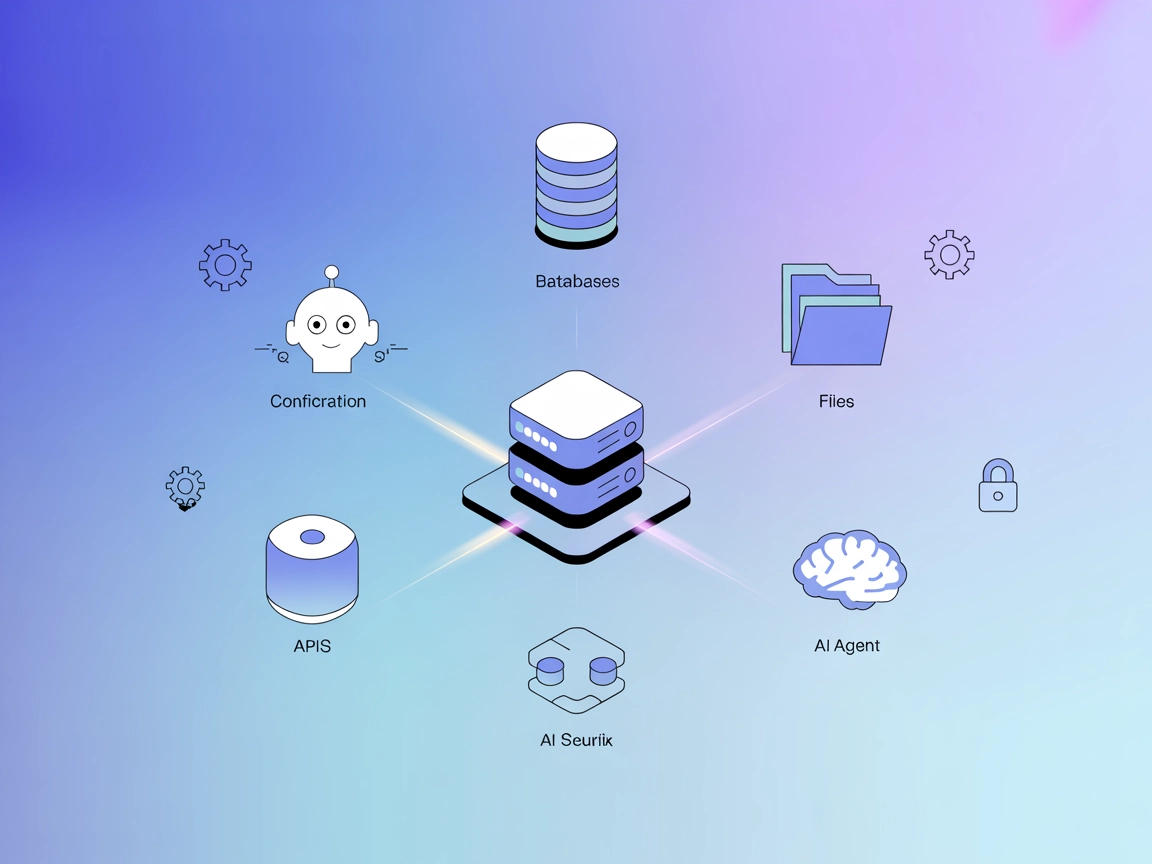

Un serveur MCP distant expose des données, des outils et des capacités d’automatisation aux agents IA, notamment les grands modèles de langage (LLMs) et les systèmes agentiques, via un protocole standardisé. Contrairement aux serveurs locaux, les serveurs MCP distants sont hébergés dans le cloud ou sur Internet, accessibles par tout client IA ou workflow autorisé. Ils agissent comme un “adaptateur” universel pour connecter les agents IA à des API externes, des plateformes SaaS, des outils développeurs et des données d’entreprise.

Le Model Context Protocol (MCP) est un protocole ouvert qui standardise la façon dont les LLMs et les applications agentiques interagissent avec des outils et des données externes. Il établit un contrat universel pour la découverte des outils/ressources, la description des capacités, l’invocation des outils et l’échange de contexte entre clients et serveurs IA.

| Fonctionnalité | Serveur MCP local | Serveur MCP distant |

|---|---|---|

| Emplacement | Machine de l’utilisateur | Hébergé dans le cloud/Internet |

| Communication | stdio, socket local | HTTP/SSE/HTTP streamable |

| Configuration | Manuelle, gérée par l’utilisateur | Connexion OAuth, gérée par le fournisseur |

| Sécurité | Secrets/Clés gérés par l’utilisateur | OAuth 2.1, appliquée par le fournisseur |

| Cas d’usage | Dev local, privé, sensible | SaaS, multi-utilisateur, agents web |

| Scalabilité | Limitée au matériel de l’utilisateur | Scalabilité cloud, multi-tenant |

Schéma d’architecture :

+---------------------+ HTTP/SSE +---------------------+

| Agent IA (Client) | <----------------> | Serveur MCP distant |

+---------------------+ +---------------------+

| |

OAuth (AuthN/AuthZ) Service/API externe

| |

L'utilisateur accorde l'accès (ex. API Jira, BD)

| Fonctionnalité | Serveur MCP local | Serveur MCP distant |

|---|---|---|

| Configuration | Manuelle, locale | Connexion web OAuth, gérée par le fournisseur |

| Communication | stdio, socket local | HTTP/SSE, HTTP streamable |

| Sécurité | Secrets/Clés utilisateur | OAuth 2.1, jetons à durée de vie courte |

| Mises à jour | À la charge de l’utilisateur | Géré par le fournisseur, auto-corrigé |

| Scalabilité | Limité à une machine | Scalabilité horizontale, multi-utilisateur |

| Cas d’usage | Dev privé, outils sur-mesure | SaaS, agents web, accès entreprise |

Exemple : le serveur MCP distant d’Atlassian connecte Jira et Confluence à Claude ou d’autres LLMs. L’agent peut :

Exemple : un agent marketing intègre trois serveurs MCP différents :

L’agent enchaîne les appels à tous les serveurs dans un workflow (“Résume la performance du blog d’hier et propose des améliorations”).

Exemple : un serveur MCP distant expose une API d’audit SEO. Un agent IA peut :

Exemple : l’équipe DevOps expose le statut CI/CD, le suivi des incidents et les contrôles de déploiement via un serveur MCP interne. Les agents IA peuvent :

| Avantage | Limitation / Compromis |

|---|---|

| Scalabilité aisée | Nécessite une connexion Internet fiable |

| Pas de setup local | Latence plus élevée que le local |

| Centralisé | Dépendance à la disponibilité du fournisseur |

| Sécurité OAuth | Complexité dans la gestion des scopes |

| Multi-client | Données en transit (chiffrées) |

Les serveurs MCP distants utilisent OAuth 2.1 pour une authentification/autorisation sécurisée et déléguée :

Bonnes pratiques :

Le MCP distant (Model Context Protocol) est un système qui permet aux agents IA d'accéder à des outils, des sources de données et des services hébergés sur des serveurs externes via des interfaces standardisées, étendant ainsi les capacités des modèles IA au-delà de leurs fonctions intégrées.

Contrairement aux intégrations locales qui sont intégrées directement dans une plateforme IA, le MCP distant offre un accès à des outils et des données hébergés sur des serveurs externes, offrant une plus grande flexibilité, évolutivité et la possibilité de se connecter à des systèmes spécialisés ou propriétaires sans révéler de détails sensibles d'implémentation.

Le MCP distant offre une extensibilité accrue, une sécurité renforcée par l'isolation, des fonctionnalités spécialisées, un accès aux données en temps réel, une latence réduite pour les opérations complexes, une maintenance simplifiée, et la possibilité de tirer parti d'expertises tierces tout en gardant le contrôle sur les données sensibles.

Le MCP distant peut accéder à un large éventail de services, y compris des systèmes de bases de données, des plateformes ERP comme Odoo, des outils CRM, des systèmes de gestion documentaire, des API spécialisées, des moteurs d'analyse, des réseaux d'objets connectés (IoT), et des logiques métier personnalisées implémentées sous forme de microservices.

Le MCP distant met en œuvre plusieurs mesures de sécurité, notamment l'authentification, l'autorisation, le chiffrement des données, la validation des requêtes, la limitation du débit et la journalisation des audits. Il isole les modèles IA de tout accès direct aux systèmes backend et peut être configuré avec des autorisations granulaires pour contrôler l'accès aux opérations sensibles.

Créez vos propres serveurs MCP ou connectez-vous à des MCP distants pour étendre les capacités de vos agents IA avec n'importe quelle intégration.

Le serveur Remote MacOs Use MCP permet aux agents IA d'automatiser, contrôler et gérer en toute sécurité des systèmes macOS distants sans logiciel supplémentair...

Le serveur ModelContextProtocol (MCP) agit comme un pont entre les agents IA et les sources de données externes, API et services, permettant aux utilisateurs de...

Le serveur Model Context Protocol (MCP) fait le lien entre les assistants IA et des sources de données externes, des API et des services, permettant une intégra...